🎁 Perplexity PRO offert

Rétrospective Cybersécurité E-Commerce 2025 : L’Effondrement des Certitudes et le Spectre du Vibecoding

Introduction : L’Année de la Rupture Numérique

L’année 2025 s’inscrit dans l’histoire numérique française non pas comme une étape supplémentaire dans l’évolution de la menace cyber, mais comme une véritable rupture tectonique. Si les années précédentes avaient été marquées par une montée progressive des périls, 2025 a été l’année où la digue a cédé, submergeant le secteur du e-commerce et de la grande distribution sous une vague d’attaques d’une sophistication et d’une ampleur inédites. Ce rapport, destiné aux professionnels de la sécurité, aux décideurs stratégiques et aux observateurs de l’économie numérique, se propose de disséquer cette “annus horribilis” avec une rigueur chirurgicale.

Nous ne sommes plus dans l’ère des avertissements théoriques. Les infrastructures critiques du commerce de détail, les programmes de fidélité de nos enseignes historiques et les chaînes logistiques qui irriguent l’économie française ont été compromis avec une régularité effrayante. D’Auchan à Boulanger, en passant par le groupe LDLC et l’écosystème du luxe, aucun bastion n’a semblé imprenable. Parallèlement, le régulateur, incarné par une CNIL plus offensive que jamais, a imposé un coût exorbitant à la non-conformité, transformant la gestion des données personnelles en un enjeu de survie financière.

Cependant, au-delà du constat alarmant de cette hécatombe de données, il est impératif de mener une analyse pragmatique. Ces effondrements ne sont pas le fruit du hasard ou d’une fatalité technique, mais la conséquence logique de choix architecturaux, de dettes techniques accumulées et d’une industrialisation massive de la cybercriminalité. Alors que nous tentons de colmater les brèches de 2025, un nouvel horizon se dessine pour 2026, porteur d’une promesse autant que d’une menace existentielle : le “vibecoding”. L’adoption massive de l’intelligence artificielle générative pour la production de code logiciel, sans la supervision rigoureuse d’antan, risque de nous faire basculer d’une insécurité gérée à une insécurité structurelle et systémique.

Ce document s’articule autour d’une exploration exhaustive des faits marquants de 2025, d’une analyse des mécanismes profonds de ces échecs, et d’une projection prospective sur les risques inhérents à l’automatisation du développement logiciel. Il s’agit de comprendre comment le secteur du retail français, pilier de notre souveraineté économique, peut espérer retrouver la maîtrise de son destin numérique.

Partie I : Chronique d’un Désastre Annoncé – Le Bilan 2025

L’année 2025 a débuté sous des auspices sombres pour se clore dans une atmosphère de crise quasi-permanente. Le paysage des menaces a muté, passant de l’attaque opportuniste à des campagnes ciblées visant le cœur même de la valeur des entreprises de e-commerce : la donnée client et la confiance.

1.1. L’Hécatombe des Enseignes Françaises : Une Analyse des Impacts

Le secteur du retail a été, en 2025, la cible privilégiée des attaquants. Contrairement aux institutions financières, souvent dotées de défenses “bunkerisées”, le e-commerce présente une surface d’attaque tentaculaire, multipliant les portes d’entrée via les applications mobiles, les sites transactionnels, et surtout, les programmes de fidélité interconnectés.

La Chute des Géants de la Distribution

L’été 2025 restera comme un point de bascule psychologique pour les consommateurs français. L’attaque contre Auchan, survenue en août, a agi comme un révélateur de la fragilité des systèmes de fidélisation.[1] Ce n’est pas le système de paiement qui a été le vecteur principal, mais bien la base de données marketing, souvent considérée à tort comme moins critique. Les attaquants ont exfiltré des millions de données : civilité, noms, prénoms, adresses email, adresses postales, numéros de téléphone, numéros de carte de fidélité et statuts clients.[2] L’impact de cette fuite dépasse la simple violation de confidentialité ; elle a fourni le carburant nécessaire à des campagnes de phishing d’une crédibilité absolue, permettant aux cybercriminels de se faire passer pour l’enseigne avec une précision diabolique.

À peine le secteur avait-il encaissé ce choc que Boulanger confirmait en septembre une intrusion massive.[3] Ici, la compromission a mis en lumière l’interdépendance critique avec les prestataires de services. Les données dérobées (coordonnées complètes, historiques d’achats) ont immédiatement été exploitées pour des arnaques aux faux supports techniques et aux livraisons fictives, capitalisant sur l’attente des consommateurs pour leurs produits high-tech. L’attaque a démontré que la confiance dans une marque peut être retournée contre ses propres clients.

Le cas du Groupe LDLC est particulièrement instructif sur la persistance de la menace. Victime une première fois en mars 2025, touchant le périmètre des boutiques physiques, le groupe a subi une nouvelle attaque en décembre.[5] Cette récidive, rare dans un laps de temps aussi court pour une entreprise technologique, souligne une réalité inquiétante : la remédiation après une première attaque est un processus long et complexe, laissant souvent des “portes dérobées” ou des vulnérabilités résiduelles que des groupes de ransomwares opportunistes comme RansomHub ou Qilin s’empressent d’exploiter.[7]

Enfin, l’année s’est conclue par la fuite massive touchant Leroy Merlin en décembre 2025.[2] La nature des données exposées (identité, téléphone, adresse, fidélité) recoupe celle des autres enseignes, suggérant une campagne systémique visant la grande distribution française, potentiellement orchestrée par un acteur unique ou une coalition de cybercriminels partageant des méthodes d’exploitation communes.

Le Secteur du Luxe : La Cible de Prestige

Si la grande distribution a souffert de vols de données massifs (volumétrie), le secteur du luxe a fait face à des attaques ciblées visant la haute valeur ajoutée (confidentialité). Entre juillet et septembre 2025, des conglomérats majeurs comme Kering (maison mère de Gucci et Balenciaga) ainsi que LVMH et Chanel ont dû repousser des offensives majeures.[1]

Dans ce secteur, la menace n’est pas tant le vol de numéros de cartes bancaires que l’extorsion basée sur la réputation. Les groupes de ransomwares comme Cl0p, spécialisés dans la double extorsion, menacent de divulguer des listes de clients VIP, des stratégies marketing confidentielles ou des secrets de fabrication.[7] Ces attaques démontrent que même les entités disposant des budgets de cybersécurité les plus conséquents ne sont pas à l’abri d’une compromission, souvent initiée par un simple email de phishing ou une vulnérabilité chez un sous-traitant créatif.

1.2. Cartographie des Données Compromises : Le Nouvel Or Noir du Dark Web

L’analyse des fuites de 2025 révèle une tendance lourde : la constitution de “dossiers numériques” complets sur les citoyens français. Il ne s’agit plus de fragments épars, mais de profils consolidés.

| Type de Donnée Exfiltrée | Enseignes Touchées (Liste non-exhaustive) | Impact et Exploitation Criminelle |

|---|---|---|

| Identité Civile (Nom, Prénom, Civilité) | Auchan, Boulanger, Leroy Merlin, LDLC | Base fondamentale pour l’ingénierie sociale et la création de faux documents. |

| Coordonnées de Contact (Email, Tel Mobile) | Auchan, Boulanger, Leroy Merlin, Free (antérieur), SFR | Vecteur de Smishing (SMS frauduleux), Vishing (appels frauduleux) et SIM Swapping. |

| Adresse Postale | Auchan, Leroy Merlin, Boulanger | Arnaques à la livraison, repérage pour cambriolages (ciblage via achats high-tech/bricolage). |

| Données de Fidélité (N° Carte, Statut, Points) | Auchan, Leroy Merlin, Carrefour (tentatives) | Phishing contextuel (“Vos points expirent”), revente de cagnottes, blanchiment. |

| Données Bancaires Partielles (IBAN, fin de carte) | Boulanger, Prestataires tiers | Prélèvements frauduleux via falsification de mandats SEPA.[3] |

Cette agrégation de données permet aux cybercriminels de mener des attaques par “ingénierie sociale augmentée”. En croisant les données de la fuite Leroy Merlin (adresse, travaux potentiels) avec celles de Boulanger (achat d’électroménager), un escroc peut appeler une victime en connaissant tout de sa vie domestique, rendant la détection de la fraude quasi-impossible pour un citoyen non averti.

1.3. La Menace Fantôme : La Chaîne d’Approvisionnement

L’événement le plus structurant de 2025 reste sans doute la cyberattaque massive touchant plus de 200 entreprises via un prestataire lié à l’environnement Salesforce et Google.[8] Attribuée au groupe ShinyHunters, cette attaque a exploité le maillon faible classique : le tiers de confiance.

En compromettant un fournisseur de technologie marketing ou logistique, les attaquants ont obtenu un accès latéral aux bases de données de centaines de e-commerçants. Ce mode opératoire, qui évite d’attaquer les forteresses de face pour passer par les portes de service ouvertes aux prestataires, confirme que la sécurité d’une enseigne de e-commerce ne se mesure plus à la solidité de ses propres pare-feux, mais à celle du plus fragile de ses partenaires. La dépendance aux écosystèmes SaaS (Software as a Service) et aux API tierces est devenue le talon d’Achille systémique du secteur retail français.

Partie II : Analyse Pragmatique d’une Faillite Systémique

Il est tentant de céder au fatalisme face à cette avalanche d’incidents. Pourtant, une analyse pragmatique permet d’identifier les causes racines techniques et organisationnelles de cet effondrement. Ce n’est pas la “magie” des hackers qui a triomphé en 2025, mais l’industrialisation de méthodes éprouvées face à des défenses statiques.

2.1. L’Industrialisation des Infostealers et la Mort du MFA Classique

L’année 2025 a marqué la prédominance absolue des Infostealers (voleurs d’informations) comme vecteur d’accès initial. Des malwares comme SnakeStealer et Lumma Stealer ont inondé le paysage, souvent distribués via des campagnes de “Malvertising” (publicités malveillantes) ou de faux logiciels d’IA.[7]

Le mécanisme est redoutablement simple et contourne les défenses traditionnelles :

- L’Infection : Un collaborateur (souvent en télétravail ou un prestataire avec son propre matériel, le BYOD) télécharge un logiciel compromis.

- L’Exfiltration : Le malware n’attaque pas le réseau ; il exfiltre les “cookies de session” stockés dans le navigateur web.

- Le Contournement : Ces cookies, une fois importés dans le navigateur de l’attaquant, permettent d’accéder aux applications cloud (Salesforce, Office 365, Back-office Magento/Shopify) en tant qu’utilisateur déjà authentifié.

C’est ce qui explique que 56% des attaques en 2025 aient exploité des comptes valides.[7] Le MFA (Authentification Multi-Facteurs), pilier de la sécurité depuis dix ans, est rendu inopérant car l’attaquant vole la session après que le MFA a été validé. Pour le e-commerce, où les accès aux back-offices sont critiques pour la gestion des stocks et des données clients, cette vulnérabilité est dévastatrice.

2.2. La Vulnérabilité Web et la Guerre des Scripts

Sur le front applicatif, le e-commerce français a subi une recrudescence des attaques “Client-Side”. Selon les rapports d’Akamai pour 2025, les attaques XSS (Cross-Site Scripting) ont représenté 40% des attaques web au premier trimestre.[10]

Cette statistique révèle une faille dans la conception même des sites e-commerce modernes. Pour offrir une expérience utilisateur fluide et personnalisée, les sites intègrent des dizaines de scripts tiers (chatbots, traceurs publicitaires, outils d’analytics, widgets de réseaux sociaux). Chacun de ces scripts, chargé directement dans le navigateur du client, est une porte d’entrée potentielle. Si un script tiers est modifié à la source par un attaquant, il peut intercepter les données saisies par le client (cartes bancaires, mots de passe) : c’est le principe du Magecart ou du “Digital Skimming”.

De plus, les bots malveillants ont représenté 37% du trafic global sur les sites retail.[10] Au-delà du simple grattage de prix, ces bots réalisent du “Credential Stuffing” (test massif de mots de passe volés ailleurs) et des attaques de type “Grinch Bot” (réservation massive de stocks pour revendre plus cher), paralysant l’activité commerciale et frustrant les clients légitimes.

2.3. L’Explosion du Ransomware comme Service (RaaS)

Le modèle économique du cybercrime s’est encore affiné. Des groupes comme RansomHub, qui a émergé comme une force dominante au premier trimestre 2025 après le déclin de LockBit, et Qilin, très actif au deuxième trimestre, ont standardisé l’attaque.[7]

La nouveauté réside dans l’approche. Si le chiffrement des données (blocage de l’activité) reste un levier, l’exfiltration de données pour l’extorsion pure prend le pas. Pour un e-commerçant, la continuité d’activité est vitale, mais la confidentialité l’est tout autant vis-à-vis du RGPD. Les attaquants le savent et monétisent cette peur. Le secteur du retail a vu une augmentation de 30% des attaques par rançongiciel en 2025 [10], prouvant que le paiement des rançons reste malheureusement une pratique courante, finançant ainsi la prochaine vague d’attaques.

Partie III : La Régulation comme Arme à Double Tranchant

En 2025, les entreprises françaises n’ont pas seulement dû affronter les pirates ; elles ont dû faire face à un régulateur déterminé à faire respecter la souveraineté numérique par le portefeuille. La CNIL (Commission Nationale de l’Informatique et des Libertés) a changé de dimension, imposant des sanctions qui ne sont plus de simples tapes sur les doigts, mais des impacts financiers majeurs.

3.1. Le Séisme Réglementaire de Septembre 2025

Le mois de septembre 2025 restera gravé comme le moment où la conformité est devenue aussi coûteuse que le risque cyber lui-même.

L’Amende Record de Google : 325 Millions d’Euros

Le 1er septembre 2025, la CNIL a infligé une amende historique de 325 millions d’euros à Google.[11] Les motifs sont cruciaux pour tout acteur du e-commerce :

- Publicité déguisée : L’insertion d’annonces publicitaires dans Gmail, au sein des onglets “Promotions” et “Réseaux sociaux”, imitant l’apparence d’emails réels sans le consentement explicite des utilisateurs (violation de l’article L. 34-5 du CPCE).

- Cookies forcés : Le dépôt de traceurs lors de la création de comptes sans consentement valide.

Cette décision envoie un message clair : les “Dark Patterns” (interfaces trompeuses) et l’exploitation ambiguë de l’attention de l’utilisateur ne sont plus tolérés. Pour les e-commerçants qui basent leur CRM sur l’emailing et le retargeting, c’est une remise en cause profonde des pratiques marketing.

La Sanction Shein : 150 Millions d’Euros

Le même jour, la CNIL a sanctionné le géant de la “Fast Fashion” Shein à hauteur de 150 millions d’euros.[13] Le grief principal portait sur les cookies déposés sans consentement et, surtout, sur l’inefficacité des mécanismes de refus. Le bouton “Tout refuser” ne bloquait pas réellement tous les traceurs, et le retrait du consentement n’était pas respecté.

Cette sanction est un avertissement direct à l’ensemble du secteur retail : la conformité technique des bandeaux cookies (CMP) doit être réelle et auditée, pas seulement déclarative.

3.2. L’Effet Ciseau : Coûts de Conformité et Coûts d’Incidents

L’analyse financière de la cybersécurité en 2025 montre un effet ciseau redoutable.

- D’un côté, le coût moyen d’une violation de données dans le e-commerce a atteint 4,45 millions de dollars [10], incluant la remédiation, les pertes d’exploitation et la gestion de crise.

- De l’autre, les amendes pour non-conformité explosent. American Express a également été sanctionné à hauteur de 1,5 million d’euros pour des pratiques de démarchage téléphonique abusif.[15]

Ce contexte force les entreprises à réallouer leurs budgets. La cybersécurité n’est plus une ligne de coût IT, mais une provision pour risque légal. La transposition de la directive NIS2, bien que complexe et retardée dans sa mise en œuvre complète en France, commence à imposer une responsabilité juridique aux dirigeants, les obligeant à prendre des mesures de gestion des risques proportionnées.[16] Pour le retail, cela signifie devoir auditer toute la chaîne de sous-traitance, un chantier titanesque et coûteux.

Partie IV : 2026 et l’Avènement du “Vibecoding” – Vers une Insécurité Générative?

Alors que les RSSI (Responsables de la Sécurité des Systèmes d’Information) luttent pour endiguer les brèches de 2025, une transformation radicale des méthodes de développement logiciel émerge, menaçant de rendre obsolètes les paradigmes de sécurité actuels dès 2026. Cette tendance porte un nom : le Vibecoding.

4.1. Définition et Montée en Puissance du Vibecoding

Le terme “Vibecoding”, popularisé début 2025 par Andrej Karpathy (ancien d’OpenAI), désigne une pratique où le développement logiciel n’est plus une affaire d’écriture de code, mais de “gestion de l’intention” via l’IA.[18]

Le principe est simple : l’utilisateur décrit en langage naturel ce qu’il souhaite obtenir (“Je veux une page de paiement qui accepte les cryptos et calcule la TVA automatiquement”), et une IA générative (LLM) écrit, assemble et déploie le code.

Les statistiques sont éloquentes : en 2025, 63% des utilisateurs de ces outils s’identifiaient comme des “non-développeurs”.[21] Des plateformes comme Replit, Cursor ou les outils internes de Meta permettent désormais à des chefs de produits, des designers ou des marketeurs de créer des applications fonctionnelles sans écrire une ligne de code.[22] Mark Zuckerberg prédit même que d’ici 2026, la majorité du code sera généré par l’IA.[23]

4.2. Le Paradoxe de la Productivité et de la Sécurité

Si le vibecoding promet une accélération sans précédent de l’innovation (prototypage en quelques heures au lieu de semaines), il introduit une dette de sécurité invisible et massive.

Le problème central est l’absence de supervision compétente. Comme le souligne Sridhar Vembu (Zoho), “le code est magique jusqu’à ce qu’il ne le soit plus”.[24] Le “vibecoder” moyen ne comprend pas le code qu’il génère ; il ne juge que le résultat final (l’application fonctionne).

Or, les rapports de sécurité de fin 2025 sont accablants :

- 45% du code généré par l’IA contient des vulnérabilités.[25]

- Les modèles d’IA, entraînés sur l’ensemble du code public (y compris le mauvais code), reproduisent des failles classiques du Top 10 OWASP (Injections SQL, XSS, défauts d’authentification).[25]

- Contrairement au code humain qui peut être audité par les pairs, le code IA est généré en masse, créant un volume impossible à vérifier manuellement.

4.3. Les Trois Menaces Majeures du Vibecoding pour le E-Commerce en 2026

L’application du vibecoding au secteur critique du e-commerce laisse entrevoir des scénarios catastrophes pour 2026.

A. Les Hallucinations de la Chaîne Logistique (Package Hallucination)

Les LLM ont une fâcheuse tendance à “halluciner” des dépendances logicielles. Lorsqu’on leur demande de résoudre un problème complexe, ils peuvent inventer le nom d’une bibliothèque qui “devrait” exister.

Les attaquants anticipent cela en créant réellement ces paquets malveillants sur les dépôts publics (NPM, PyPI). Un développeur IA, ou un “vibecoder”, importera aveuglément cette bibliothèque suggérée par l’IA, installant un malware directement au cœur de l’infrastructure de paiement ou de gestion des stocks.[25] C’est une attaque de type “Supply Chain” automatisée.

B. Les Failles de Logique Métier (Business Logic Flaws)

Les IA maîtrisent la syntaxe (comment écrire du code) mais peinent avec la sémantique complexe (pourquoi ce code existe). Dans un contexte e-commerce, cela est fatal.

Exemple : Une IA génère un code de panier d’achat. Le code est techniquement correct (pas de crash), mais il omet de valider que le prix de l’article dans le panier correspond au prix en base de données au moment du paiement. Un attaquant peut alors modifier le prix côté client et payer 1€ pour un téléviseur. Ces failles logiques sont très difficiles à détecter par les scanners automatiques actuels.

C. L’Avènement du “Shadow AI”

Avec le vibecoding, chaque département (Marketing, RH, Logistique) devient une équipe de développement autonome. Ils vont créer des milliers de micro-applications pour leurs besoins spécifiques, sans passer par la DSI ni les RSSI. Ces applications, connectées aux données de l’entreprise, seront des passoires de sécurité non supervisées, augmentant la surface d’attaque de manière exponentielle. C’est le cauchemar de la “monoculture internet” et de la perte de contrôle prédit pour 2026.[27]

Partie V : Recommandations Stratégiques – De la Survie à la Résilience

Face à ce tableau sombre, le fatalisme n’est pas une option. Les entreprises de e-commerce doivent opérer un virage stratégique majeur pour 2026. La sécurité ne peut plus être une barrière périmétrique ; elle doit devenir intrinsèque à la donnée et au processus de création logicielle.

5.1. Repenser l’Identité et l’Accès (L’Après-MFA)

Le constat de 2025 est la faillite de l’authentification classique face aux infostealers. La réponse pour 2026 doit être le Zero Trust radical.

Adoption des Passkeys et Clés Matérielles (FIDO2)

Il faut abandonner les mots de passe et les codes SMS/OTP qui sont phishables. Les clés physiques ou la biométrie liée au matériel (Passkeys) rendent le vol de session beaucoup plus difficile.

Analyse Comportementale des Sessions

Les systèmes doivent détecter qu’une session “valide” est utilisée depuis une localisation ou un appareil inhabituel, ou qu’elle effectue des actions anormales (exfiltration de masse), et la tuer instantanément.

Postes de Travail Sécurisés pour les Admins

Les accès aux back-offices critiques (Admin Shopify/Magento, Cloud) ne devraient se faire que depuis des “postes d’administration sécurisés” (PAE) ou via des navigateurs isolés (Browser Isolation), imperméables aux infostealers grand public.

5.2. Gouverner le Vibecoding : L’Ingénierie de Contexte

Plutôt que d’interdire le vibecoding (ce qui créera du Shadow AI), les entreprises doivent l’encadrer. Le métier de développeur va évoluer vers celui d’Auditeur de Code IA ou d’Ingénieur de Contexte.[21]

Pipelines de Validation IA

Tout code généré par IA doit passer par des “sandbox” de sécurité strictes et des scanners SAST/DAST spécifiquement entraînés pour détecter les patterns de code IA vulnérables.

Formation à la Sécurité pour les “Non-Devs”

Si le marketing développe des apps, le marketing doit être formé aux bases de la sécurité (OWASP Top 10). C’est un changement culturel immense.

Isolation des environnements

Les applications générées par vibecoding ne doivent pas avoir accès aux données de production critiques par défaut. Elles doivent fonctionner dans des environnements isolés avec des jeux de données anonymisés.

5.3. La Sécurité de la Supply Chain comme Avantage Concurrentiel

La conformité NIS2 et la peur des attaques par rebond vont transformer la relation donneur d’ordre / sous-traitant.

Audit Continu des Tiers

Il ne suffit plus de faire signer une charte de sécurité. Il faut utiliser des outils de notation de sécurité (Security Rating) pour surveiller la posture des fournisseurs en temps réel.

Clauses de Responsabilité

Les contrats doivent clairement définir les responsabilités en cas de brèche. Si un prestataire cause une fuite (comme dans le cas Salesforce/Google), il doit en assumer les conséquences financières.

Tableau de Synthèse : Les Indicateurs Clés de 2025 et les Projections 2026

Le tableau ci-dessous résume les métriques critiques qui définissent l’état de la menace et les projections pour l’année à venir.

| Indicateur | Donnée 2025 | Tendance / Analyse | Projection 2026 |

|---|---|---|---|

| Augmentation des notifications CNIL | +20% (vs 2024) [28] | Explosion due à la vigilance accrue et à la sévérité des attaques. | Stabilisation à un niveau haut, mais augmentation des amendes. |

| Coût moyen d’une violation (Global) | 4,45 M$ [10] | En baisse globale mais en hausse dans le Retail US/EU. | Hausse prévue due aux “Class Actions” et amendes NIS2. |

| Vecteur principal d’attaque | Identifiants compromis (56%) [7] | Exploitation industrielle des Infostealers. | Mutation vers les attaques sur les identités machines (API, Bots). |

| Cible privilégiée Phishing | Clients E-commerce (+47%) [10] | Usurpation massive des marques (Auchan, Boulanger). | Phishing “Hyper-personnalisé” généré par IA. |

| Amende Record CNIL | 325 M€ (Google) [11] | Sanction des modèles économiques basés sur la donnée forcée. | Cible probable : les courtiers en données et l’IA non-conforme. |

| Adoption Vibecoding (Non-devs) | 63% des utilisateurs [21] | Démocratisation massive sans cadre de sécurité. | Risque majeur de “Shadow AI” et de failles logiques massives. |

| Vulnérabilité Code IA | 45% de code vulnérable [25] | Reproduction des mauvaises pratiques historiques. | Besoin critique d’outils de remédiation automatique. |

Conclusion

L’année 2025 a été celle où le e-commerce français a perdu son innocence. La multiplication des attaques réussies contre des fleurons nationaux (Auchan, Boulanger, Leroy Merlin, LDLC) a prouvé que la transformation numérique s’était faite au prix d’une fragilité systémique. Les données de millions de Français sont désormais dans la nature, alimentant une économie souterraine florissante.

Cependant, cette crise est aussi une opportunité de refondation. Les amendes records de la CNIL et les obligations de NIS2 forcent une montée en maturité brutale mais nécessaire. Pour 2026, la question n’est plus de savoir si le vibecoding va empirer les choses, mais comment nous allons gérer ce risque. Si nous laissons l’IA écrire le code sans supervision, nous construirons des châteaux de sable numériques sur des fondations mouvantes. Mais si nous parvenons à intégrer la sécurité au cœur de cette nouvelle ère générative, en remplaçant la confiance aveugle par la vérification continue, alors le secteur du retail pourra peut-être enfin tenir la promesse d’un commerce connecté, fluide et sûr.

L’heure n’est plus à la panique, mais à la reconstruction lucide. La sécurité de 2026 ne s’écrira pas avec des lignes de code, mais avec des stratégies de résilience et une gouvernance de l’intelligence artificielle implacable.

Article publié le 8 janvier 2026 par Nicolas Dabène

Articles Liés

Comprendre le ver malveillant Shai-Hulud : Quand npm install devient une porte dérobée

Le ver Shai-Hulud représente une menace sophistiquée pour l'écosystème JavaScript. Exploitant le registre npm et tran...

Comparaison des Méthodologies de Développement par IA : BMAD vs. Ralph

L'essor du développement logiciel assisté par intelligence artificielle a inauguré une nouvelle ère de productivité, ...

PrestaShop vs Sylius : du module au produit, et si le futur était hybride ?

Un simple module PrestaShop peut révéler deux visions du e‑commerce moderne. En comparant l'approche PrestaShop et Sy...

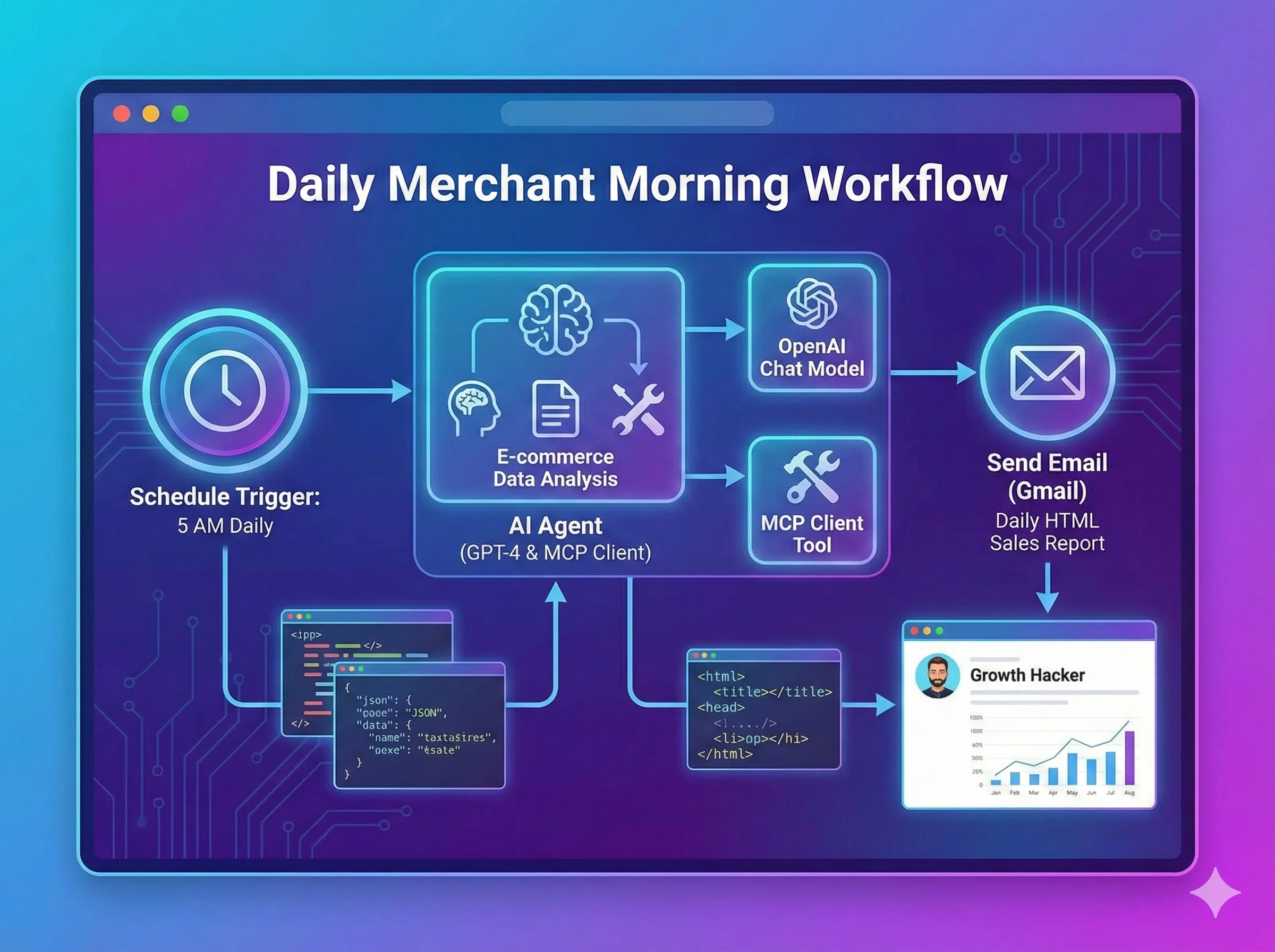

Fini le café devant Excel : Votre "Daily Merchant Morning" 100% automatisé avec PrestaShop et l'IA 🚀

Découvrez comment transformer votre routine matinale e-commerce en recevant chaque matin un briefing stratégique comp...

Rétrospective Complète des Événements PrestaShop 2025

Je vous propose un résumé complet de tous les événements majeurs de PrestaShop en 2025, une année exceptionnelle marq...

La Grande Guerre des IA de 2025 : Chronique d'une Révolution qui Redéfinit le E-commerce et le Travail

L'année 2025 restera dans l'histoire comme le tournant décisif de l'intelligence artificielle générative. GPT-5, Gemi...

Découvrez mes autres articles

Guides e-commerce, tutoriels PrestaShop et bonnes pratiques pour développeurs

Voir tous les articles